| imho.ws |

|

|

|

|

# 1 |

|

::VIP::

Регистрация: 02.10.2002

Адрес: ./usr/home/zygot

Сообщения: 694

|

В этой теме предлагаю обуждать мобильные вирусы!

- Новости о мобильных вирусах; - Способы противодействия мобильным вирусам; - Обсуждение мобильных вирусов; Ссылка на источник новости ОБЯЗАТЕЛЬНА! Перед тем, как опубликовать новость, прочтите хотя бы пару последних страниц темы, чтобы не дублировать новости и пользуйтесь поиском!

__________________

Жизнь - это болезнь, передающиеся половым путем со 100% летальным исходом. Последний раз редактировалось mrsbc; 15.03.2006 в 16:25. |

|

|

|

|

# 101 |

|

Мобильный MOD

Регистрация: 16.08.2003

Адрес: Беларусь

Пол: Male

Сообщения: 14 201

|

«Лаборатория Касперского» обнаружила принципиально новую схему работы мобильных зловредов, которая позволяет злоумышленникам быстро и незаметно украсть у владельцев Android-смартфонов значительную сумму денег. Как рассказали в компании, особенность текущей схемы работы SMS-троянов, рассылающих сообщения на премиум-номера, заключается в том, что при монетизации украденных средств значительная часть денег уходит «посредникам», зачастую ни о чем не подозревающим: оператору сотовой связи, контент-провайдеру и организаторам партнерской программы. Поэтому чаще всего зловред старается отправить сразу 2-3 дорогих сообщения на весомую сумму, например, 1000 российских рублей, что привлекает внимание жертвы. В такой ситуации появление новых способов отъема денег у населения было лишь вопросом времени.

В июле эксперты «Лаборатории Касперского» обнаружили троян, задачей которого было выполнение инструкций, поступающих с удаленного командного сервера. Это характерное поведение для вредоносов такого класса, однако, дальнейшее расследование показало, что новый SMS-зловред предоставлял своим владельцам возможность хищения денег не с мобильного, а c банковского счета жертвы. Данный троян лишен самостоятельности и, связываясь с управляющим сервером, только транслирует команды злоумышленника, пересылая обратно результат. Специалистам «Лаборатории Касперского» удалось перехватить несколько поступивших команд. В ходе выполнения одной из них троян отправил SMS со словом «Balance» на номер сервиса «Мобильного Банка» «Сбербанка России». Получив ответ от банка с информацией о подключенном счете и его балансе, зловред передавал его преступникам. По мнению экспертов «Лаборатории Касперского», такое поведение трояна позволяет предположить, что следующим шагом будет перевод любой доступной в «Мобильном банке» суммы на мобильный номер злоумышленников. Далее украденные деньги могут быть использованы или обналичены. Например, большая тройка операторов сотовой связи позволяет переводить деньги с мобильного счета на «Qiwi кошелек», откуда впоследствии их можно вывести на банковскую карту и обналичить. А для того чтобы жертва как можно дольше оставалась в неведении, троян тщательно заметает следы своей деятельности, перехватывая SMS и звонки со стороны банка. «Мы хотим напомнить, что мобильные зловреды постоянно эволюционируют, реализовывая принципиально новые схемы атак, — прокомментировал появление новой схемы кражи денежных средств Виктор Чебышев, ведущий антивирусный эксперт «Лаборатории Касперского». — Быть готовым к новым угрозам можно только в случае, если ваше Android-устройство защищено антивирусным приложением с регулярно обновляемыми базами — таким, как Kaspersky Internet Security для Android». Источник: CNews

__________________

Cмелые люди не живут долго, осторожные - не живут совсем... |

|

|

|

|

# 102 |

|

Мобильный MOD

Регистрация: 16.08.2003

Адрес: Беларусь

Пол: Male

Сообщения: 14 201

|

Корпорация Symantec сообщила о выявлении новых угроз в магазине приложений Android. Служба Symantec Security Response обнаружила 14 приложений, позволяющих злоумышленникам незаметно для пользователя направлять запросы с устройства на внешние ресурсы. 14 вредоносных приложений опубликованы одним и тем же разработчиком. Данные приложения делают запрос с устройства пользователя, направляя трафик на веб-сайт, необходимый злоумышленникам. Вредоносный код работает в фоновом режиме, выдавая себя за часть операционной системы Android. Он принимает сигналы с некоторого количества управляющих серверов (С&C) и постоянно ждет команды на очередной запрос по протоколу HTTP. Такая схема удаленного управления предоставляет широкий выбор способов использования. Например, с ее помощью можно получать доход в системах монетизации перехода по рекламным ссылкам и баннерам, рассказали CNews в компании.

«С начала года японские интернет-мошенники, зарабатывающие на кликах, продолжают выпускать все новые приложения на Google Play. И хотя многие из таких приложений удаляются администраторами через несколько часов после публикации, некоторым удается продержаться несколько дней, — отметили в Symantec. — Манипуляции с поисковой системы Google Play позволяют злоумышленникам выводить свои приложения в самые верхние строчки поиска по ключевым словам. Во многих случаях выявить вредоносный характер приложений затруднительно, проверяя каждое приложение вручную и подвергая его глубокому анализу». Так, вредоносный компонент содержится в следующих приложениях, опубликованных на Google Play: com.cyworld.ncamera; com.kth.thbdvyPuddingCamera; com.tni.pgdnaaeTasKillerFull; com.greencod.wqbadtraffic; com.teamlava.nbsbubble; com.bestappshouse.vpiperoll2ages; com.ledong.hamusicbox; com.ktls.wlxscandandclear; maxstrom.game.hvihnletfindbeautyhd; org.woodroid.muhflbalarmlady; com.lxsj.rbaqiirdiylock; com.neaststudios.wnkvprocapture; com.gamempire.cqtetris. Эти зараженные приложения в основном относятся к популярным категориям, таким как игры и прикладные приложения, например, для работы с камерой телефона. Symantec идентифицировала эти приложения как Android.Malapp, а в Google было направлено сообщение об их наличии. Вскоре вредоносный контент был удален. Источник: CNews

__________________

Cмелые люди не живут долго, осторожные - не живут совсем... |

|

|

|

|

# 103 |

|

Мобильный MOD

Регистрация: 16.08.2003

Адрес: Беларусь

Пол: Male

Сообщения: 14 201

|

По данным вирусной лаборатории Eset, в 2013 г. Россия наряду с Ираном и Китаем вошла в тройку лидеров по числу обнаруженных мобильных угроз.

Как говорится в заявлении Eset, поступившем в редакцию CNews, усилия злоумышленников направлены, прежде всего, на Android-устройства — в прошлом году число вредоносных программ для этой платформы возросло на 63%, составив до 99% известных мобильных угроз. Если в 2010 г. эксперты Eset открыли три семейства вредоносных программ для Android, то в 2013 г. их число достигло 79. Одно семейство или группа вредоносных объектов (вирусов, троянов, потенциально небезопасных приложений) может объединять несколько миллионов образцов. По словам экспертов компании, вредоносное ПО проникает на Google Play под видом обычных приложений. Так, по данным компании RiskIQ, с 2011 по 2013 гг. число подделок возросло на 388%. По оценкам Eset, в группе риска — большая часть продаваемых в России мобильных гаджетов. Согласно статистике, J’son & Partners Consulting, 77% смартфонов, реализованных во втором квартале 2013 г., работали на Android. Еще одна проблема пользователей мобильной связи — спам. По данным опроса Eset, от мобильного спама страдают 76% пользователей. Актуальной также остается проблема инициативы пользователей в вопросах безопасности мобильных устройств и их грамотности. По данным исследования Eset в США и странах Латинской Америки, 63% пользователей теряли мобильные устройства, но при этом 74% опрошенных не делают резервных копий данных, а 58% хранят на смартфоне или планшете пароли и аутентификационные данные. «Хотя для защиты мобильного устройства достаточно соблюдать простые правила, большинство пользователей все еще думают, что обладают неким “цифровым иммунитетом” от любых угроз. Как они считают, им не нужны ни бэкапы, ни мобильный антивирус. И только после потери устройства или кражи средств со счета они начинают осознавать, что смартфонам и планшетам нужна защита. Чтобы как можно меньше людей приходили к этому не из-за негативного опыта, а благодаря компьютерной грамотности, вирусная лаборатория Eset и публикует результаты исследований по мобильным угрозам», — подчеркнул Артем Баранов, вирусный аналитик Eset в России. Источник: CNews

__________________

Cмелые люди не живут долго, осторожные - не живут совсем... |

|

|

|

|

# 104 |

|

Мобильный MOD

Регистрация: 16.08.2003

Адрес: Беларусь

Пол: Male

Сообщения: 14 201

|

Эксперты вирусной лаборатории Eset в Братиславе (Словакия) зафиксировали появление новых модификаций шифровальщика Simplocker для смартфонов и планшетов на базе Android. Теперь троян ориентирован на англоговорящих пользователей, сообщили CNews в Eset.

Simplocker — это первый троян-вымогатель для Android-устройств, шифрующий файлы. Он блокирует доступ к мобильному устройству и требует денежный выкуп за расшифровку. В предыдущих версиях сообщение о блокировке было написано на русском языке, сумма выкупа указывалась в украинских гривнах, а перевод осуществлялся посредством сервиса MoneXy. В новой версии Simplocker требование выкупа написано на английском языке. В нем используются снимки со встроенной камеры и сообщается, что устройство заблокировано ФБР после обнаружения незаконного контента — детской порнографии. Стоимость расшифровки файлов составляет $300, жертве предлагается перевести средства через сервис MoneyPak, рассказали в компании. С технической точки зрения, механизм шифрования файлов в обновленном Simplocker остается прежним, за исключением использования нового ключа шифрования. Кроме того, новые модификации трояна могут шифровать не только изображения, документы и видео, но и архивы ZIP, 7z и RAR. Это может иметь неприятные последствия для пользователя, поскольку средства резервного копирования в Android хранят копии именно в формате архива, указали в Eset. Для распространения Simplocker злоумышленники используют методы социальной инженерии и маскируют вредоносную программу под видеоплеер. В процессе установки троян запрашивает расширенные права (DeviceAdministrator) для обеспечения собственной безопасности. Для восстановления данных на инфицированном устройстве эксперты Eset рекомендуют использовать бесплатное приложение Eset Simplocker Decryptor. При этом наиболее эффективной тактикой является предотвращение заражения — стоит соблюдать бдительность при установке приложений и избегать продуктов, которые запрашивают расширенные права администратора, подчеркнули в компании. Источник: CNews

__________________

Cмелые люди не живут долго, осторожные - не живут совсем... |

|

|

|

|

# 105 |

|

Мобильный MOD

Регистрация: 16.08.2003

Адрес: Беларусь

Пол: Male

Сообщения: 14 201

|

Вирус AdThief, разработанный китайским хакером Rover 12421, заразил более 75 тыс. iOS-устройств с джейлбрейком (модификация iOS-устройства пользователем, позволяющая получить доступ к файловой системе iOS-устройств и устанавливать программы не из App Store). Как сообщили CNews в Zecurion, вирус распространяется с расширением Cydia Substrate, после чего изменяет рекламные объявления, появляющиеся в бесплатных приложениях. Деньги за показ объявлений, уплаченные разработчикам приложений, перенаправляются на счет хакеров.

AdThief работает с 15 крупнейшими ресурсами таргетированной рекламы, в том числе AdMob (Google), Mobile Ads, AdWhirl, MdotM и MobClick. Злоумышленники уже смогли перевести на свой счет прибыль от 22 млн рекламных объявлений. Вирус не заметен для владельцев iOS-устройств, так как он работает в фоновом режиме. Примечательно, что хакер Rover 12421 подтвердил, что он разработал AdThief, однако отрицает свою роль в его распространении. «По нашим оценкам, из-за вируса разработчики приложений могли потерять около $1,5-2 млн, — отметил Александр Ковалев, заместитель генерального директора компании Zecurion. — Хакера, создавшего вирус, смогли вычислить благодаря его невнимательности. Дело в том, что он забыл удалить из программного кода строку с идентифицирующей информацией. В дальнейшем это позволило вычислить блог Rover 12421, посвященный деталям хакерских атак на Android, Github и Twitter». Источник: CNews

__________________

Cмелые люди не живут долго, осторожные - не живут совсем... |

|

|

|

|

# 106 |

|

Мобильный MOD

Регистрация: 16.08.2003

Адрес: Беларусь

Пол: Male

Сообщения: 14 201

|

Компания «Доктор Веб» обнаружила очередной троян-вымогатель, обладающий, по сравнению с другими вредоносными программами данного класса, более широким функционалом. Так, помимо блокировки зараженного устройства с типичным требованием выкупа, он также может самостоятельно установить пароль на разблокировку экрана, задействовав для этого стандартную системную функцию, сообщили в «Доктор Веб». Новый троян, добавленный в вирусную базу Dr.Web под именем Android.Locker.38.origin, является представителем растущего семейства вредоносных программ, блокирующих мобильные устройства пользователей и требующих выкуп за их разблокировку. Данный Android-вымогатель распространяется киберпреступниками под видом системного обновления и после своего запуска запрашивает доступ к функциям администратора устройства. Далее троян имитирует процесс установки обновления, удаляет свой значок с главного экрана, после чего передает на удаленный сервер информацию об успешном заражении и ждет дальнейших указаний.

Команда на блокировку целевого устройства может быть отдана злоумышленниками как при помощи JSON-запроса с веб-сервера, так и в виде SMS-сообщения, содержащего директиву set_lock. Как и многие трояны семейства Android.Locker, Android.Locker.38.origin блокирует устройство, демонстрируя сообщение с требованием выкупа, которое практически невозможно закрыть. Однако если пострадавший пользователь все же попытается удалить вымогателя, отозвав у вредоносной программы права администратора, Android.Locker.38.origin задействует дополнительный уровень блокировки, отличающий его от прочих подобных Android-угроз, указали в «Доктор Веб». Вначале троян переводит зараженное устройство в ждущий режим, блокируя экран стандартной системной функцией. После его разблокировки он демонстрирует ложное предупреждение об удалении всей хранящейся в памяти устройства информации. После подтверждения выбранного действия экран устройства снова блокируется, и троян активирует встроенную в операционную систему функцию защиты паролем при выходе из ждущего режима. Вне зависимости от того, была задействована эта функция ранее или нет, вредоносная программа устанавливает на разблокировку мобильного устройства собственный пароль, состоящий из числовой комбинации «12345». Таким образом, зараженный Android-смартфон или планшет окончательно блокируется до получения злоумышленниками оплаты (блокировка может быть снята ими при помощи управляющей команды set_unlock) или выполнения пользователем полного сброса параметров устройства. Помимо блокировки мобильных устройств, Android.Locker.38.origin также может выступать и в роли SMS-бота, выполняя по команде киберпреступников отправку различных SMS-сообщений, что может привести к дополнительным финансовым потерям. По информации «Доктор Веб», пользователи «Антивируса Dr.Web для Android» защищены от действий данного трояна. Источник: CNews

__________________

Cмелые люди не живут долго, осторожные - не живут совсем... |

|

|

|

|

# 107 |

|

Мобильный MOD

Регистрация: 16.08.2003

Адрес: Беларусь

Пол: Male

Сообщения: 14 201

|

Специалисты компании «Доктор Веб» обнаружили очередной Android-троян, предназначенный для незаконного сбора информации и шпионажа за пользователями. Зловред выделяется на фоне большинства подобных угроз не только заложенными в него функциями, но и тем, что атака с его использованием рассчитана на конкретную группу лиц, интересующую злоумышленников, сообщили в «Доктор Веб».

Новая Android-угроза распространялась среди протестующих жителей Гонконга, выступающих за более демократичную избирательную систему. Троян устанавливался на мобильные устройства активистов под видом приложения для координации их действий, поэтому не должен был вызвать особых подозрений у большинства своих жертв. После своего запуска Android.SpyHK.1.origin устанавливает соединение с управляющим сервером, куда загружает большой объем общей информации о зараженном устройстве (например, версию операционной системы, номер телефона, IMEI-идентификатор, аппаратные характеристики и т.п.), после чего ожидает дальнейших указаний злоумышленников. Троян оснащен обширным функционалом и, в зависимости от поступившей команды, может выполнить следующие действия: получить содержимое заданной директории (имена, размеры, даты последних изменений файлов и папок); получить GPS-координаты устройства; сделать запись в лог-файле; отобразить на экране сообщение с заданным текстом; выполнить звонок на заданный номер; получить информацию об устройстве; исполнить заданный shell-скрипт; получить расширенный список контактов (включая имя, номер, а также email-адрес); получить доступ к SMS-переписке; получить историю звонков; добавить определенные номера телефонов в список прослушиваемых; получить текущий список прослушиваемых номеров; загрузить файл с заданного веб-адреса; удалить заданный файл с устройства; загрузить заданный файл на управляющий сервер; активировать диктофонную запись через определенное время; активировать диктофонную запись с одновременной ее передачей на сокет управляющего сервера; остановить диктофонную запись; загрузить на управляющий сервер локальные базы встроенного почтового клиента; получить историю веб-бразуера; отправить на управляющий сервер информацию о хранящихся на карте памяти файлах и каталогах; выполнить сразу несколько команд по сбору конфиденциальной информации и отправить ее на сервер. По информации компании, Android.SpyHK.1.origin обладает рядом интересных функциональных особенностей, выделяющих его среди прочих троянов-шпионов. В частности, для определения GPS-координат зараженных мобильных Android-устройств троян эксплуатирует известную уязвимость системного виджета управления питанием, которая позволяет активировать некоторые функции мобильного устройства в обход глобальных системных настроек. Несмотря на то, что данная уязвимость была устранена еще в 2011 г., некоторые пользователи сообщали о ее повторном появлении в последних версиях операционной системы. Таким образом, в ряде случаев Android.SpyHK.1.origin теоретически может активировать GPS-приемник зараженного смартфона или планшета, даже если владелец устройства запретил использование этой функции в соответствующих настройках. Кроме этого, осуществляемая шпионом передача диктофонной записи на сокет управляющего сервера позволяет выполнять прослушивание в реальном времени. Такое интересное техническое решение дает альтернативу прослушиванию при помощи скрытого телефонного звонка: в то время, когда передача данных по каналам сотовых сетей может быть заблокирована правоохранительными органами, вероятность доступных и активных Wi-Fi-сетей остается весьма высокой, поэтому у злоумышленников имеется определенный шанс получить необходимую им информацию. Более того, благодаря передаче большей части собираемой трояном информации непосредственно на сокет удаленного сервера при достаточно мощных вычислительных ресурсах последнего злоумышленники могут в реальном времени получать оперативную информацию об окружающей обстановке там, где находятся зараженные Android-устройства, объединив инфицированные смартфоны и планшеты в мощную систему слежения, указали в «Доктор Веб». «Все это позволяет говорить о проведении хорошо спланированной таргетированной атаки, направленной на получение важной информации о бастующих в настоящее время жителях Гонконга, а также их возможных действиях в будущем. Нельзя исключать применения этой или аналогичных вредоносных программ и в других регионах мира, поэтому владельцы мобильных устройств должны проявлять осторожность и не устанавливать на свои мобильные устройства подозрительные приложения», — подчеркнули в компании. Запись для данного трояна добавлена в вирусные базы, поэтому Android.SpyHK.1.origin не представляет опасности для пользователей антивируса Dr.Web для Android и Dr.Web для Android Light, отметили в«Доктор Веб». Источник: CNews

__________________

Cмелые люди не живут долго, осторожные - не живут совсем... |

|

|

|

|

# 108 |

|

Мобильный MOD

Регистрация: 16.08.2003

Адрес: Беларусь

Пол: Male

Сообщения: 14 201

|

Специалисты компании «Доктор Веб» обнаружили нового трояна, встроенного непосредственно в образ операционной системы целого ряда мобильных устройств под управлением Android. Вредоносное приложение, получившее имя Android.Becu.1.origin, способно загружать, устанавливать и удалять программы без ведома пользователей, а также может блокировать поступающие с определенных номеров SMS-сообщения, сообщили CNews в «Доктор Веб».

По словам экспертов «Доктор Веб», данная вредоносная программа представляет собой комплексную угрозу, состоящую из нескольких тесно взаимодействующих друг с другом модулей. Основным компонентом Android.Becu.1.origin является apk-файл с именем Cube_CJIA01.apk, который располагается непосредственно в системном каталоге и имеет цифровую подпись самой операционной системы, что дает ему неограниченные полномочия и позволяет выполнять все действия без вмешательства пользователя. Кроме того, расположение этого приложения непосредственно в прошивке мобильного устройства значительно затрудняет его удаление стандартными методами. Троян начинает свою вредоносную деятельность при каждом включении зараженного устройства, а также при получении его владельцем новых SMS-сообщений. Как только наступает одно из этих событий, Android.Becu.1.origin в соответствии со своим конфигурационным файлом загружает с удаленного сервера блок зашифрованных данных, который после расшифровки сохраняется под именем uac.apk в рабочем каталоге трояна и запускается в оперативной памяти при помощи класса DexClassLoader. Вслед за этим троян запускает свой второй компонент uac.dex, хранящийся в том же рабочем каталоге. Оба этих модуля отвечают за основной вредоносный функционал данной Android-угрозы, а именно — возможность скрытно загружать, устанавливать и удалять те или иные приложения по команде управляющего сервера, указали в компании. После успешной активации данных компонентов вредоносная программа проверяет наличие в системе своего третьего модуля, находящегося в пакете com.zgs.ga.pack, который в случае отсутствия загружается и устанавливается на устройство. Данный модуль регистрирует зараженный смартфон или планшет на сервере злоумышленников, предоставляя им информацию об активных копиях Android.Becu.1.origin. Если один или несколько модулей трояна будут удалены пользователем, основной файл вредоносного приложения восстановит их, повторив процесс инсталляции. Помимо выполнения своего основного предназначения — незаметной работы с приложениями, троян также может блокировать все поступающие с определенных номеров SMS-сообщения. На данный момент специалистам «Доктор Веб» известно о присутствии данной угрозы на целом ряде моделей популярных Android-устройств бюджетного ценового сегмента. Среди них — UBTEL U8, H9001, World Phone 4, X3s, M900, Star N8000, ALPS H9500 и многие другие. Наиболее вероятным вектором заражения этих устройств трояном Android.Becu.1.origin является распространение в интернете модифицированных злоумышленниками файлов-прошивок, которые загружают сами пользователи, а также установка таких образов операционной системы недобросовестными поставщиками смартфонов и планшетов, участвующими в преступной схеме. Поскольку Android.Becu.1.origin расположен непосредственно внутри самой операционной системы, его полное удаление стандартными методами весьма проблематично, поэтому наиболее простым и безопасным способом борьбы с трояном является его «заморозка» в меню управления приложениями. Для этого необходимо найти основной файл трояна в списке установленных программ (пакет com.cube.activity) и нажать на кнопку «Отключить». В результате вредоносное приложение станет неактивным и не сможет продолжить свою работу. После этого потребуется выполнить удаление вспомогательных компонентов трояна (пакеты com.system.outapi и com.zgs.ga.pack), которые могли быть установлены им ранее. Более радикальными способами противодействия Android.Becu.1.origin являются ручное удаление его основного компонента при наличии root-доступа, а также установка заведомо «чистого» образа операционной системы, которая повлечет за собой потерю всей сохраненной информации. Обе эти процедуры сопряжены с определенной опасностью повреждения работоспособности устройства, поэтому должны выполняться только опытными пользователями на свой страх и риск и сопровождаться созданием резервной копии важных данных, подчеркнули в «Доктор Веб». Антивирусные продукты Dr.Web для Android и Dr.Web для Android Light детектируют данную Android-угрозу, поэтому пользователям рекомендуется выполнить полную проверку своих мобильных устройств на наличие трояна Android.Becu.1.origin и его компонентов. Источник: CNews

__________________

Cмелые люди не живут долго, осторожные - не живут совсем... |

|

|

|

|

# 109 |

|

Мобильный MOD

Регистрация: 16.08.2003

Адрес: Беларусь

Пол: Male

Сообщения: 14 201

|

В начале ноября специалисты компании «Доктор Веб» обнаружили вредоносную программу, представляющую собой опасного бота, способного по команде злоумышленников отправлять SMS, удалять установленные программы и файлы пользователей, красть конфиденциальную информацию, атаковать веб-сайты и выполнять на зараженном устройстве множество других нежелательных действий.

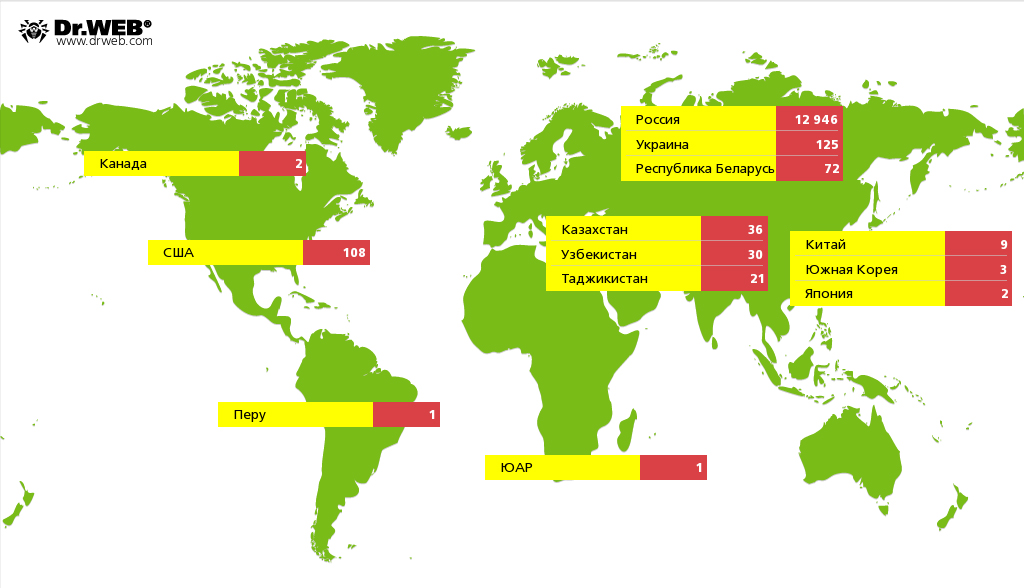

Как сообщили в «Доктор Веб», новая Android-угроза внесена в вирусную базу Dr.Web под именем Android.Wormle.1.origin. Вредоносная программа реализует функционал SMS-червя, распространяясь среди владельцев Android-устройств при помощи SMS-сообщений, содержащих ссылку на загрузку копии вредоносной программы. Например, такие сообщения могут иметь следующий вид: «Я тебя люблю http://[]app.ru/*number*», где «number» — номер получателя SMS. Подобные сообщения рассылаются по всем телефонным номерам из книги контактов пользователей, поэтому за короткий промежуток времени Android.Wormle.1.origin способен заразить большое число мобильных устройств, значительно увеличив размер созданной киберпреступниками бот-сети. Полученная специалистами «Доктор Веб» статистика показывает, что на данный момент вредоносная программа успела инфицировать более 14 тыс. Android-смартфонов и планшетов, принадлежащих пользователям из более чем 20 стран. Наибольшее число — 12 946 (или 91,49%) — инфицированных трояном мобильных устройств находится в России. Далее с заметным отставанием следуют устройства из Украины (0,88%), США (0,76%), Беларуси (0,51%), Казахстана (0,25%), Узбекистана (0,21%), а также Таджикистана (0,15%). Географическое распределение созданного Android.Wormle.1.origin мобильного ботнета представлено на следующей иллюстрации: Карта

По информации «Доктор Веб», Android-троян обладает обширным функционалом. В частности, бот способен выполнить следующие действия: отправить SMS-сообщение с заданным текстом на один или несколько номеров, указанных в команде; разослать SMS-сообщение с заданным текстом по всем номерам из телефонной книги; занести в черный список определенный телефонный номер, чтобы заблокировать поступающие с него SMS-сообщения, а также звонки; выполнить USSD-запрос (номер, с которого планируется получить ответ на произведенный запрос, заносится в черный список в соответствии с отданной командой — это сделано для того, чтобы заблокировать получение пользователем ответных сообщений); переслать на управляющий сервер информацию обо всех полученных SMS-сообщениях, а также совершенных звонках; включить диктофонную запись, либо остановить ее, если запись уже ведется; получить информацию об учетных записях, привязанных к зараженному устройству, обо всех установленных приложениях, о списке контактов, о мобильном операторе, об установленной версии ОС, о стране, в которой зарегистрирована SIM-карта, о телефонном номере жертвы, о хранящихся на карте памяти файлах и каталогах; удалить указанное в команде приложение (для этого троян демонстрирует специально сформированное диалоговое окно, призванное заставить пользователя выполнить удаление); загрузить на управляющий сервер zip-архив, содержащий указанный в команде файл или каталог; удалить заданный файл или каталог; удалить все хранящиеся на устройстве SMS-сообщения; выполнить DDoS-атаку на указанный в команде веб-ресурс; установить связь с управляющим сервером, используя специальные параметры; изменить адрес управляющего сервера; очистить черный список номеров. Таким образом, Android.Wormle.1.origin позволяет киберпреступникам решать самые разные задачи, начиная с рассылки платных SMS-сообщений и кражи конфиденциальных данных и заканчивая организацией DDoS-атак на различные веб-сайты. Кроме того, функционал вредоносной программы позволяет злоумышленникам получить доступ к банковским счетам пользователей, поэтому данный бот может использоваться и в качестве банковского трояна, что расширяет сферу его применения, подчеркнули в компании. Специалисты «Доктор Веб» продолжают наблюдать за развитием ситуации. Запись для детектирования этой угрозы была оперативно внесена вирусную базу, поэтому пользователи «Антивируса Dr.Web для Android» и «Антивируса Dr.Web для Android Light» защищены от данного трояна. Источник: CNews

__________________

Cмелые люди не живут долго, осторожные - не живут совсем... |

|

|

|

|

# 110 |

|

Мобильный MOD

Регистрация: 16.08.2003

Адрес: Беларусь

Пол: Male

Сообщения: 14 201

|

Компания «Доктор Веб» зафиксировала распространение нового трояна, заражающего мобильные Android-устройства. Главная опасность этой вредоносной программы заключается в том, что она способна похищать деньги с банковских счетов пользователей, причем жертвами подобных атак могут стать клиенты сразу нескольких российских кредитных организаций, сообщили в «Доктор Веб». Обнаруженная специалистами компании Android-угроза, внесенная в вирусную базу как Android.BankBot.33.origin, представляет собой бота, способного выполнять различные команды злоумышленников. Этот троян распространяется киберпреступниками под видом различных приложений и может быть установлен на смартфон или планшет только его владельцем (при этом в настройках операционной системы должна быть разрешена установка программ из сторонних источников).

Будучи запущенной, вредоносная программа пытается получить права администратора мобильного устройства, для чего настойчиво демонстрирует соответствующее системное уведомление и фактически не позволяет потенциальной жертве отказаться от выполнения запрошенного действия. После успешного получения системных привилегий Android.BankBot.33.origin, в зависимости от модификации, может вывести на экран сообщение об ошибке, либо отобразить интерфейс приложения, под прикрытием которого и распространялся троян. В обоих случаях бот удаляет созданный им ранее ярлык, «прячась» таким образом от неопытных пользователей. Затем троян устанавливает соединение с удаленным узлом и загружает на него ряд сведений о зараженном мобильном устройстве. В частности, Android.BankBot.33.origin передает на сервер следующие данные: IMEI-идентификатор; IMSI-идентификатор; текущее время, установленное в системе; номер мобильного телефона; версия трояна; SID-идентификатор; версия ОС; модель устройства; производитель устройства; версия SDK системы; идентификатор трояна. В ответ сервер отправляет боту список команд, которые тот должен исполнить. По информации «Доктор Веб», Android.BankBot.33.origin может выполнить следующие действия: установить время следующего соединения с командным центром; изменить адрес командного центра; занести в конфигурационный файл список номеров, сообщения с которых будут скрываться от пользователя; занести в конфигурационный файл список номеров, сообщения с которых будут пересылаться на управляющий сервер; убрать из конфигурационного файла список номеров, сообщения с которых будут скрываться от пользователя; убрать из конфигурационного файла список номеров, сообщения с которых будут пересылаться на управляющий сервер; отправить SMS-сообщение с заданным текстом на указанный в команде номер; загрузить и попытаться установить приложение (необходимо подтверждение пользователя); попытаться удалить заданное в команде приложение (необходимо подтверждение пользователя); вывести в область уведомлений сообщение с заданным в команде текстом; открыть в браузере заданный в команде веб-адрес; отправить на управляющий сервер список контактов; отправить на управляющий сервер список установленных приложений. «Главная опасность этого вредоносного приложения заключается в том, что оно способно функционировать в качестве банковского трояна и выполнять незаконные операции с денежными средствами владельцев Android-устройств, — подчеркнули в компании «Доктор Веб». — Так, Android.BankBot.33.origin пытается получить информацию о текущем балансе банковского счета, либо списке подключенных к мобильному телефону пользователя банковских карт. Для этого бот отправляет соответствующий SMS-запрос в системы мобильного банкинга сразу нескольких российских кредитных организаций, а также одной из популярных платежных систем». Если троян получит ответ, то при помощи специально сформированных SMS-команд он попытается автоматически вывести доступные денежные средства на принадлежащий злоумышленникам счет. При этом жертва может долгое время оставаться в неведении о произошедшей краже, так как Android.BankBot.33.origin способен перехватить и заблокировать SMS-уведомления о совершенных операциях, указали в компании. Также вредоносная программа вполне может помочь киберпреступникам похитить аутентификационные данные учетной записи онлайн-банкинга пользователя, загрузив в браузере зараженного устройства имитирующий внешний вид настоящего интернет-портала банка мошеннический веб-сайт, где жертве будет предложено ввести конфиденциальные сведения для входа. В результате такой атаки могут быть скомпрометированы все банковские счета владельца зараженного Android-устройства, что может стать причиной серьезных финансовых потерь. Запись для детектирования этого трояна внесена в вирусную базу «Доктор Веб», поэтому для пользователей «Антивируса Dr.Web для Android» и «Антивируса Dr.Web для Android Light» он не представляет угрозы, отметили в «Доктор Веб». Источник: CNews

__________________

Cмелые люди не живут долго, осторожные - не живут совсем... |

|

|

|

|

# 111 |

|

Мобильный MOD

Регистрация: 16.08.2003

Адрес: Беларусь

Пол: Male

Сообщения: 14 201

|

Вирусные аналитики компании «Доктор Веб» исследовали нового трояна, предназначенного для заражения смартфонов и планшетов под управлением ОС Android. Данная вредоносная программа, внесенная в вирусную базу под именем Android.BankBot.34.origin, способна красть персональную информацию владельцев мобильных устройств, а также похищать денежные средства с банковских счетов и счетов мобильных телефонов своих жертв, сообщили в «Доктор Веб».

Начать свою вредоносную деятельность Android.BankBot.34.origin может только после установки в систему самим владельцем мобильного устройства. Поэтому с целью увеличения вероятности инсталляции и запуска трояна потенциальными жертвами авторы Android.BankBot.34.origin распространяют его под видом системного обновления и снабжают ярлыком одной из популярных программ. После установки троян размещает свой ярлык на главном экране, при этом он может соседствовать рядом с ярлыком оригинальной программы, если она уже присутствует в системе. Таким образом, неопытные пользователи могут спутать приложения и случайно запустить троян вместо настоящего ПО. Если же владелец зараженного мобильного устройства не активирует вредоносное приложение после его установки самостоятельно, запуск трояна все равно произойдет, так как в Android.BankBot.34.origin предусмотрена автоматическая загрузка при каждом включении операционной системы. Вслед за своей инициализацией Android.BankBot.34.origin запрашивает у жертвы доступ к функциям администратора мобильного устройства, которые в некоторой степени позволяют вредоносному приложению затруднить его деинсталляцию. Кроме того, троян удаляет созданный им ранее ярлык в случае если запуск Android.BankBot.34.origin производился самим владельцем смартфона или планшета. После этого программа приступает непосредственно к вредоносной деятельности, рассказали в компании. По словам вирусных аналитиков «Доктор Веб», фактически, Android.BankBot.34.origin способен реализовать на зараженном Android-устройстве два сценария атаки. Первый сценарий напрямую зависит от поведения самого пользователя и задействуется, когда тот пытается запустить одно из интересующих злоумышленников приложений. Если владелец инфицированного трояном смартфона или планшета запустит подобную программу, Android.BankBot.34.origin отобразит поверх ее интерфейса фишинговое диалоговое окно с полями для ввода конфиденциальной информации — логина и пароля, номера телефона или сведений о кредитной карте. При этом для каждого из этих приложений зловред весьма правдоподобно имитирует соответствующую форму запроса. Подобным образом киберпреступники атакуют следующие мобильные приложения: Google Play; Google Play Music; Gmail; WhatsApp; Viber; Instagram; Skype; «ВКонтакте»; «Одноклассники»; Facebook; Twitter. В конечном итоге вся введенная жертвой информация передается трояном на управляющий сервер. Реализация второго сценария атаки, напротив, не зависит от совершаемых пользователем действий и происходит только в соответствии с указаниями злоумышленников, поступающими от удаленного узла. В частности, по команде с управляющего сервера Android.BankBot.34.origin может исполнить следующие операции: начать или остановить перехват входящих и исходящих SMS; выполнить USSD-запрос; внести в черный список определенный номер, сообщения с которого будут скрываться от пользователя (по умолчанию в списке содержатся сервисные номера ряда телефонных операторов, системы мобильного банкинга известного российского банка, а также популярной платежной платформы); очистить список блокируемых номеров; передать на сервер информацию об установленных на устройстве приложениях; выполнить отправку SMS-сообщения; передать на сервер идентификатор вредоносной программы; отобразить на экране диалоговое окно или сообщение в соответствии с полученными с управляющего сервера параметрами (например, в команде может задаваться текст, предназначенный для демонстрации на экране, количество полей для ввода данных и т.п.). Примечательно, что адрес основного управляющего сервера Android.BankBot.34.origin расположен в анонимной сети Tor, а соединение по соответствующему защищенному протоколу обеспечивается за счет использования в трояне кода официального клиента для подключения к сетевым ресурсам с псевдодоменом .onion. Подобный прием обеспечивает авторам вредоносных приложений высокую степень защищенности и все чаще начинает встречаться в Android-троянах, отметили в «Доктор Веб». Благодаря тому, что Android.BankBot.34.origin способен незаметно для владельца зараженного мобильного устройства отправлять и перехватывать SMS-сообщения, киберпреступники могут использовать эту вредоносную программу в качестве банковского трояна для похищения денежных средств со счетов своих жертв при помощи управляющих SMS-команд мобильного банкинга. Аналогичным образом злоумышленники могут похитить деньги с мобильного счета пользователей, воспользовавшись USSD-командами и переведя определенную сумму на свой телефонный номер. При этом список атакуемых мобильных операторов и кредитных организаций практически никак не ограничен и всецело зависит от текущих потребностей создателей вредоносной программы. В частности, наибольшему риску подвержены клиенты тех банков и платежных систем, которые предлагают услугу управления счетом посредством SMS-сообщений, а также абоненты операторов мобильной связи, предоставляющих функцию мобильного перевода со счетов телефонов. Более того, способность трояна вывести на экран мобильного устройства любое сообщение или диалоговое окно произвольной формы и содержания открывает перед киберпреступниками практически неограниченные возможности по совершению самых разнообразных атак, указали в компании. Например, похитив у пользователя аутентификационные данные для доступа к учетной записи одной из социальных сетей, злоумышленники могут изменить пароль доступа к ней и отдать вредоносной программе команду на демонстрацию сообщения вида «Ваша учетная запись заблокирована, для разблокировки выполните денежный перевод на номер 1234». Также создатели Android.BankBot.34.origin могут «приказать» трояну от имени банка вывести на экран запрос ввода пароля для доступа к учетной записи онлайн-банкинга жертвы и получить контроль над всеми ее счетами. Таким образом, реализуемый этой вредоносной программой функционал представляет весьма серьезную опасность для владельцев мобильных Android-устройств. Во избежание заражения устройств данным трояном специалисты «Доктор Веб» рекомендуют пользователям не устанавливать приложения, полученные из сомнительных источников, а также по возможности запретить загрузку программ, минуя каталог Google Play. Кроме того, при установке приложений необходимо обращать внимание на функции, доступ к которым они запрашивают. Запись для детектирования Android.BankBot.34.origin оперативно внесена в вирусную базу «Доктор Веб», поэтому пользователи «Антивируса Dr.Web для Android» и «Антивируса Dr.Web для Android Light» защищены от действий этого трояна. Источник: CNews

__________________

Cмелые люди не живут долго, осторожные - не живут совсем... |

|

|

|

|

# 112 |

|

Мобильный MOD

Регистрация: 16.08.2003

Адрес: Беларусь

Пол: Male

Сообщения: 14 201

|

В будущем азиатские государства возглавят рейтинг стран-источников DDoS-трафика, утверждают эксперты Black Lotus. Причиной всему огромное количество скомпрометированных мобильных устройств в регионе. Предлагающая бизнесу услуги зашиты от DDoS-атак компания Black Lotus опубликовала собранную с помощью своего сервиса статистику по DDoS-атакам за третий квартал 2014 г. В топ-5 основных источников DDoS-трафика в третьем квартале попали Китай, США, Россия, Германия и Вьетнам. Было зафиксировано чуть больше 255 тыс. атак, из них 58% эксперты Black Lotus оценивают как тяжелые. Средняя мощность атаки составила 3,5 Гбит/с, максимальная мощность была зафиксирована 14 сентября на уровне 54 Гбит/с.

Исследователи отмечают, что уровень средней мощности атак довольно низкий по сравнению с ресурсами, находящимися в распоряжении современных провайдеров и предприятий. Однако многим компаниям подобная пропускная способность недоступна в силу технических ограничений или высокой стоимости услуг связи, и именно им и будет нанесен наибольший урон. На протяжении 2014 г. среднестатистическая мощность атаки возрастала примерно на 10% от квартала к кварталу. Для обеспечения защиты от DDoS-атак с помощью современных сервисов компаниям необходимо иметь канал с пропускной способностью минимум 5, а лучше от 10 Гбит/с. Прогнозируя дальнейшее развитие ситуации, эксперты Black Lotus отметили активизацию трафика из Вьетнама, Индии и Индонезии. В 2015 г. именно эти страны станут основным источником DDoS-трафика и «поставщиком» атак для заказчиков со всего мира. И недостаток пропускной способности сетей связи в этих странах — не помеха. Он с избытком компенсируется огромным числом скомпрометированных мобильных устройств, которые с успехом могут играть роль «строительного материала» для ботнетов. «DDoS — дешевый и эффективный способ кибератак, результат которого виден сразу», — комментирует Валентин Крохин, заместитель директора Центра информационной безопасности компании «Инфосистемы Джет». «Ущерб в результате DDoS-атак заметен, при этом такие атаки легко заказать, и стоят они не дорого, поэтому число DDoS-атак будет продолжать расти», — озвучивает неутешительный прогноз эксперт. Согласен с коллегой и руководитель направления Kaspersky DDoS Prevention «Лаборатории Касперского» Евгений Виговский: «DDoS-атаки сегодня стали обычным методом ведения конкурентной борьбы, их легко организовать и они всегда приводят к серьезным потерям, в первую очередь финансовым. Нет необходимости в крупных финансовых вложениях или наличии контактов в хакерской среде. Заказать DDoS можно анонимно за весьма скромную сумму в интернете: самая простая атака стоит всего $50». «Другими словами, заказчиком атаки может стать практически кто угодно: конкурент, уволенный сотрудник или просто сумасшедший, — раскрывает механизм атаки Евгений Виговский. — Да и жертвой может стать любой интернет-ресурс — от частного блога до сервера крупной компании. Ситуация усугубляется тем, что киберпреступников в данном случае сложно привлечь к ответственности. Как правило, непосредственные исполнители атаки находятся в стране, далекой от местонахождения жертвы, поэтому даже если при расследовании будет установлена связь конкретного ботнета с конкретным киберпреступником, он вряд ли предстанет перед судом. Связь же между исполнителем и заказчиком доказать практически невозможно благодаря использованию механизмов сокрытия финансовых потоков (например, криптовалют)». Источник: CNews

__________________

Cмелые люди не живут долго, осторожные - не живут совсем... |

|

|

|

|

# 113 |

|

Мобильный MOD

Регистрация: 16.08.2003

Адрес: Беларусь

Пол: Male

Сообщения: 14 201

|

Хакеры и прочие злоумышленники проявляют всё больше интереса к личной информации пользователей на мобильных устройствах, которые хранят её там всё чаще. Последнее время наблюдается непрерывный рост вредоносного программного обеспечения для мобильных устройств, в основном на Android.

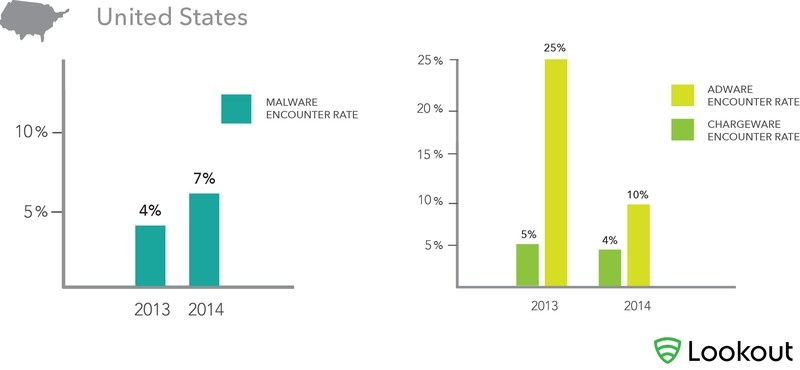

Компания Lookout провела исследование с участием свыше 60 млн пользователей по всему миру и выяснила, что только в США в 2014 году распространённость вредоносного ПО для Android увеличилась на 75 % по сравнению с предыдущим годом. Исследователи оговариваются, что мобильные вирусы и прочие угрозы по-прежнему довольно редки, однако такой сильный рост не может не вызывать беспокойства. Рост разных видов мобильного вредоносного ПО в США между 2013 и 2014 годами

Мобильные угрозы по-разному выражены в разных географических регионах. Так, в Западной Европе очень активны фиктивные услуги, снимающие деньги с телефонного счёта (chargeware), тогда как в США этот механизм часто запрещён операторами и редко встречается. Есть и хорошие новости: в 2014 году резко сократилось число заражений рекламными вирусами (adware), с 25 % до 10 %. В основном это произошло благодаря Google, которая предприняла радикальные меры по их искоренению в своём поиске и магазине Play. Источник: ZDNet

__________________

Cмелые люди не живут долго, осторожные - не живут совсем... |

|

|

|

|

# 114 |

|

СуперМод

IMHO Консультант 2005-2009 Регистрация: 14.08.2002

Адрес: Московская ПЛ, ракетный отс

Пол: Male

Сообщения: 14 418

|

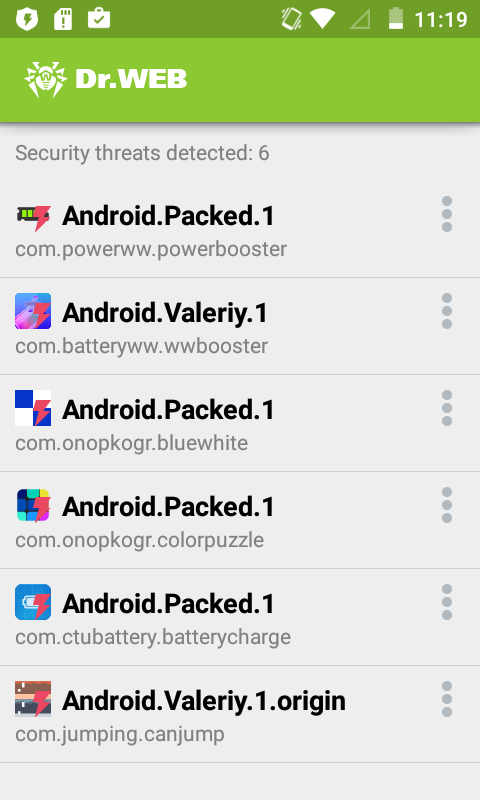

Обнаруженные «Доктор Веб» приложения из Google Play содержат троянский плагин

23 июня 2016 года

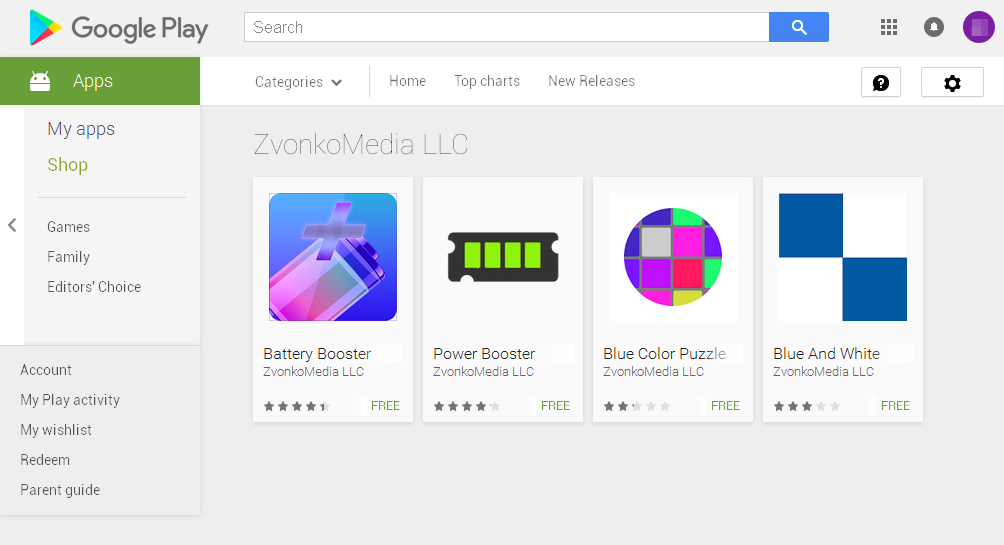

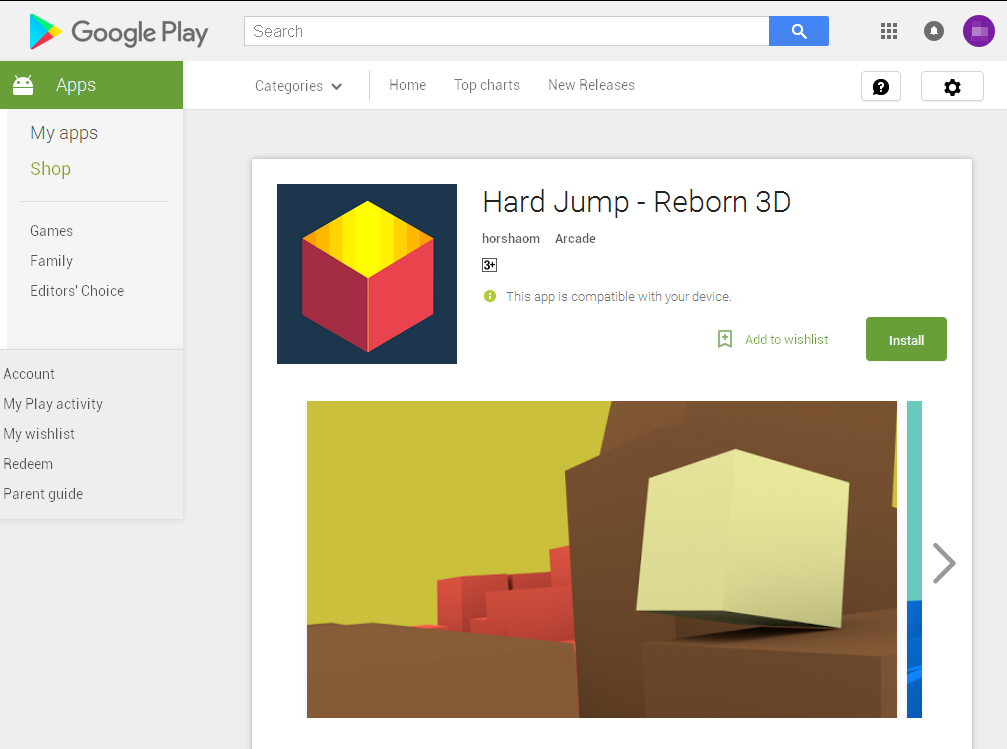

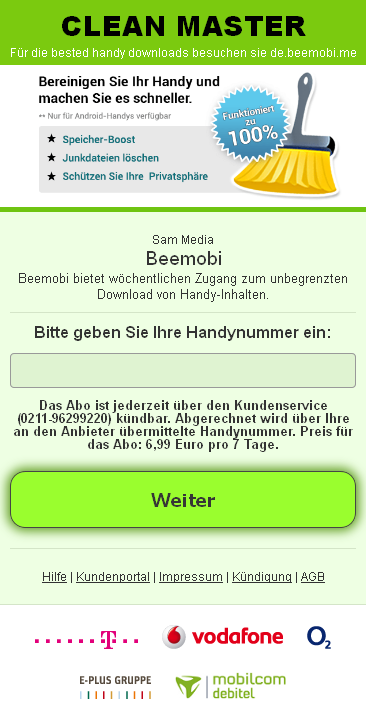

Каталог цифрового контента Google Play остается самым безопасным источником Android-приложений, однако и в нем время от времени появляются всевозможные вредоносные программы. Одной из них стал обнаруженный вирусными аналитиками компании «Доктор Веб» троянец Android.Valeriy.1.origin, которого вирусописатели используют для заработка на дорогостоящих подписках, а также для распространения других вредоносных приложений. Троянец Android.Valeriy.1.origin представляет собой вредоносный плагин, который вирусописатели встроили в безобидное ПО. Он распространяется разработчиками ZvonkoMedia LLC, Danil Prokhorov, а также horshaom в шести приложениях, доступных в Google Play:

Все они являются играми и сервисными утилитами, и к настоящему моменту в общей сложности из каталога их загрузило более 15 500 пользователей. В то же время управляющий сервер троянца, к которому получили доступ специалисты компании «Доктор Веб», содержит сведения о более чем 55 000 уникальных установках. Вирусные аналитики «Доктор Веб» передали в компанию Google информацию о программах, скрывающих в себе Android.Valeriy.1.origin, однако на момент выхода новости они все еще присутствовали в каталоге.    После запуска игр и приложений, в которых находится Android.Valeriy.1.origin, вредоносный модуль соединяется с управляющим сервером и получает от него задание, содержащее специально сформированную ссылку. Троянец автоматически переходит по указанной ссылке, которая ведет на промежуточный веб-сайт, и тот, в зависимости от различных параметров, передает вредоносному приложению конечный URL. В большинстве случаев этот URL ведет на сомнительные веб-порталы, основная задача которых – получить номер мобильного телефона потенциальных жертв и подписать их на услугу, за использование которой ежедневно будет взиматься плата. Среди рекламируемых троянцем сервисов может встретиться, например, предложение посмотреть материалы эротического характера, а также скачать популярное ПО, которое на самом деле является бесплатным и доступно для загрузки в каталоге Google Play. Несмотря на то, что информация о факте подписки и ее стоимости указана на загружаемых страницах, многие пользователи могут ее просто не заметить и указать свой номер телефона.   Android.Valeriy.1.origin автоматически открывает в окне WebView один из таких сайтов и выводит его на экран в виде рекламного баннера. Одновременно с получением соответствующего задания Android.Valeriy.1.origin начинает отслеживать все входящие СМС. После того как жертва указывает номер телефона, ей поступает код подтверждения подписки на платный сервис. Однако Android.Valeriy.1.origin перехватывает и блокирует эти сообщения, тем самым лишая пользователя информации о том, что он согласился с условиями предоставления дорогостоящей услуги. В результате с мобильных счетов жертв, попавших на уловку злоумышленников и фактически согласившихся с условиями предоставления сервиса, каждый день будет списываться определенная плата. Троянец может также скачивать и различные программы, в том числе вредоносные. Например, среди них вирусные аналитики «Доктор Веб» обнаружили троянца-загрузчика Android.DownLoader.355.origin. Кроме того, в задании от управляющего сервера Android.Valeriy.1.origin способен получать различные JavaScript-сценарии, которые также выполняются через WebView. Этот функционал может использоваться для незаметных нажатий на интерактивные элементы, рекламные баннеры и ссылки на загружаемых веб-страницах. Например, для автоматического подтверждения введенного пользователем номера телефона, а также с целью накрутки всевозможных счетчиков. Для защиты от мошеннических действий со стороны злоумышленников специалисты компании «Доктор Веб» советуют пользователям Android-смартфонов и планшетов внимательно читать информацию во всплывающих окнах и уведомлениях, а также рекомендуют не вводить номер мобильного телефона в сомнительные экранные формы. Большинство приложений, содержащих троянца Android.Valeriy.1.origin, защищено упаковщиком, который осложняет их анализ, однако антивирусные продукты Dr.Web для Android могут детектировать такие программы как Android.Valeriy.1 или Android.Packed.1. Все они успешно обнаруживаются и удаляются с мобильных устройств, поэтому для наших пользователей этот троянец опасности не представляет. Источник: http://news.drweb.ru/show/?i=10036&c=5&lng=ru&p=0

__________________

Не засоряйте форум "спасибами"! Для выражения благодарности существуют ПС и репутация! Соблюдайте Правила! Распространенье наше по планете Особенно заметно вдалеке: В общественном парижском туалете Есть надписи на русском языке В. Высоцкий |

|

|

|

|

# 115 |

|

СуперМод

IMHO Консультант 2005-2009 Регистрация: 14.08.2002

Адрес: Московская ПЛ, ракетный отс

Пол: Male

Сообщения: 14 418

|

155 приложений с троянцем из Google Play скачало более 2 800 000 пользователей

Специалисты компании «Доктор Веб» обнаружили в каталоге Google Play троянца, который показывает надоедливую рекламу, а также крадет различную конфиденциальную информацию. Эта вредоносная программа встроена в более чем 150 приложений, которые в общей сложности загрузило не менее 2 800 000 пользователей.

Троянец, получивший имя Android.Spy.305.origin, представляет собой очередную рекламную платформу (SDK), которую создатели ПО используют для монетизации приложений. Специалисты компании «Доктор Веб» выявили как минимум семь разработчиков, встроивших Android.Spy.305.origin в свои программы и распространяющих их через каталог Google Play. Среди них — разработчики MaxMitek Inc, Fatty Studio, Gig Mobile, TrueApp Lab, Sigourney Studio, Doril Radio.FM, Finch Peach Mobile Apps и Mothrr Mobile Apps.    Среди приложений, в которых был найден троянец, встречаются «живые обои», сборники изображений, утилиты, ПО для работы с фотографиями, прослушивания интернет-радио и т. п. На данный момент вирусные аналитики «Доктор Веб» выявили 155 таких программ, суммарное число загрузок которых превысило 2 800 000. Компания Google получила информацию об этих приложениях, однако многие из них все еще доступны для загрузки.  При запуске программ, в которых находится троянец, Android.Spy.305.origin соединяется с управляющим сервером, откуда получает команду на загрузку вспомогательного модуля, детектируемого как Android.Spy.306.origin. Этот компонент содержит основной вредоносный функционал, который Android.Spy.305.origin использует при помощи класса DexClassLoader. После этого троянец передает на сервер следующие данные:

Далее Android.Spy.305.origin приступает к выполнению основных функций, а именно показу навязчивой рекламы. Троянец может выводить поверх интерфейса работающих приложений и операционной системы различные рекламные баннеры, в том числе с видеороликами. Кроме того, он способен размещать сообщения в панели уведомлений, например, предлагая скачать то или иное ПО и даже пугая пользователя якобы обнаруженными вредоносными программами.    Ниже представлен список ПО, в котором был обнаружен Android.Spy.305.origin:

Несмотря на то что каталог Google Play является самым надежным источником приложений для Android-смартфонов и планшетов, в него также могут проникать и различные вредоносные и нежелательные программы. В этой связи специалисты компании «Доктор Веб» рекомендуют владельцам мобильных устройств обращать внимание на отзывы других пользователей, которые могут указать на то, что от установки того или иного приложения лучше воздержаться, а также загружать ПО только от известных разработчиков. Троянец Android.Spy.305.origin успешно детектируется и удаляется антивирусными продуктами Dr.Web для Android, поэтому для наших пользователей он опасности не представляет. Источник: https://news.drweb.ru/show/?i=10115

__________________

Не засоряйте форум "спасибами"! Для выражения благодарности существуют ПС и репутация! Соблюдайте Правила! Распространенье наше по планете Особенно заметно вдалеке: В общественном парижском туалете Есть надписи на русском языке В. Высоцкий |

|

|

|

|

# 116 |

|

СуперМод

IMHO Консультант 2005-2009 Регистрация: 14.08.2002

Адрес: Московская ПЛ, ракетный отс

Пол: Male

Сообщения: 14 418

|

Специалисты обнаружили Android-вирус, который распространяется по клиенту соцсетей

Специалисты обнаружили опаснейший Android-вирус Tordow, который довольно быстро способен заполучить любые данные смартфона - логины, пароли, файлы. Распространяется вредоносное ПО при помощи клиентов соцсетей.

Эксперты “Лаборатории Касперского” объяснили, как защитить свое устройство от вируса. Первоначально, необходимо отказаться от скачивания неофициальных клиентов социальных сетей, модов и дополнений - особенно, вне Google Play. После установки Android-вирус получает root-права, из-за чего обнаружить его антивирусом становится невозможным. Благодаря правам администратора ПО получает буквально все данные - логины, пароли, номера и данные. Программа получает возможность отсылать СМС, звонить, скачивать файлы и перезагружать устройство. Судя по озвученной экспертами информации, на данный момент “Лаборатория Касперского” не имеет достаточно “мощностей” для того, чтобы бороться с вирусом Tordow. Источник: http://actualnews.org/tehnologii/113535-specialisty-obnaruzhili-android-virus-kotoryy-rasprostranyaetsya-po-klientu-socsetey.html

__________________

Не засоряйте форум "спасибами"! Для выражения благодарности существуют ПС и репутация! Соблюдайте Правила! Распространенье наше по планете Особенно заметно вдалеке: В общественном парижском туалете Есть надписи на русском языке В. Высоцкий |

|

|

|

|

# 117 |

|

Diktator

Регистрация: 30.10.2002

Адрес: Israel.

Пол: Male

Сообщения: 755

|

Более 1 000 000 пользователей загрузили Android-троянца из Google Play

Вирусные аналитики компании «Доктор Веб» обнаружили в каталоге Google Play очередного троянца. Эта вредоносная программа, добавленная в вирусную базу как Android.MulDrop.924, без ведома пользователей скачивает приложения и предлагает их установить. Кроме того, она показывает навязчивую рекламу. Android.MulDrop.924 распространяется через каталог Google Play в виде приложения с именем «Multiple Accounts: 2 Accounts», которое скачали уже более 1 000 000 владельцев Android-смартфонов и планшетов. Программа позволяет одновременно использовать несколько учетных записей в играх и другом ПО, установленном на мобильном устройстве. Однако это внешне безобидное и даже полезное приложение скрывает троянский функционал, о котором разработчик забыл сообщить потенциальным жертвам. Компания «Доктор Веб» передала корпорации Google информацию о троянце, однако на момент публикации этой новости Android.MulDrop.924 все еще был доступен для загрузки. Эта троянская программа имеет необычную модульную архитектуру. Часть ее функционала расположена в двух вспомогательных программных модулях, которые зашифрованы и спрятаны внутри PNG-изображения, расположенного в каталоге ресурсов Android.MulDrop.924. При запуске троянец извлекает и копирует эти модули в свою локальную директорию в разделе /data, после чего загружает их в память. Один из этих компонентов помимо безобидных функций содержит несколько рекламных плагинов, которые авторы Android.MulDrop.924 используют для получения прибыли. Среди них – троянский модуль Android.DownLoader.451.origin, без разрешения пользователя скачивающий игры и приложения и предлагающий установить их. Кроме того, он показывает навязчивую рекламу в панели уведомлений мобильного устройства.  Помимо каталога Google Play, Android.MulDrop.924 распространяется и через сайты–сборники ПО. Одна из модификаций троянца встроена в более раннюю версию приложения Multiple Accounts: 2 Accounts. Она подписана сторонним сертификатом и наряду с вредоносным модулем Android.DownLoader.451.origin содержит дополнительный троянский плагин Android.Triada.99, который скачивает эксплойты, чтобы получить на зараженном устройстве root-права, а также способен незаметно загружать и устанавливать программы. Использование стороннего сертификата может говорить о том, что указанную версию Android.MulDrop.924 модифицировала и распространяет другая группа вирусописателей, не связанная с создателями оригинального приложения. Все известные версии троянца Android.MulDrop.924 и его вредоносных компонентов успешно детектируются антивирусными продуктами Dr.Web для Android, поэтому для наших пользователей они опасности не представляют. Источник добавлено через 11 минут По результатам исследования Strategy Analytics, которая проанализировала рынок смартфонов за третий квартал 2015 и 2016 годов, всего за третий квартал 2016 года было продано 328,6 млн. смартфонов на операционной системе Android, их доля в нынешнем году выросла и составляет рекордные 87,5%, против 84% в 2015. Доля iPhone снизилась на полтора процента до 12,1. В третьем квартале купертиновцы отгрузили 45,5 млн. iPhone - это на 5,2% меньше, чем в прошлом году. Смартфонов ни на Android ни на iOS в третьем квартале сего года было реализовано 1,3 миллиона, против 8 за аналогичный период 2015. Их доля на рынке составила менее 0,4%. Производители смартфонов в третьем квартале 2016 года отгрузили 375,4 млн. устройств. Прирост составил около 6% по сравнению с предыдущим годом. Источник.

__________________

Спасать принцесс - занятие не благодарное! Шрек. Все кто слушает музыку. Разную музыку. Вливайтесь IMHO.Ws на Last.FM Последний раз редактировалось Ser; 12.11.2016 в 13:59. |

|

|

|

|

# 118 |

|

Diktator

Регистрация: 30.10.2002

Адрес: Israel.

Пол: Male

Сообщения: 755

|

В популярном приложении AirDroid найдена критическая уязвимость В популярном приложении AirDroid найдена критическая уязвимостьЕсли вы пользуетесь популярным приложением для удалённого доступа к данным на мобильных устройствах AirDroid, то вам следует знать, что в нём обнаружена серьёзная уязвимость. Об этом сообщила компания Zimperium, специализирующаяся на мобильной безопасности. Напомним, что сервис AirDroid позволяет получить доступ и управлять смартфоном или планшетом на Android с компьютера на Windows или Mac, а также через Интернет. Также с его помощью можно отвечать на звонки, сообщения и уведомления прямо на экране компьютера. Как выяснилось, связь между устройствами по AirDroid осуществляется по незащищённому каналу. Сами запросы зашифрованы, а вот ключ шифрования находится внутри приложения, поэтому злоумышленник может получить его и подключиться к каналу передачи данных. Благодаря уязвимости, злоумышленник может выдавать себя за устройство жертвы, чтобы выполнить какие-либо HTTP- или HTTPS-запросы и удалённо запустить вредоносный код на чужом смартфоне или планшете. Когда AirDroid уведомит пользователя о доступности обновления для установки, приложение загрузит вредоносный apk-файл, указанный злоумышленником, а "жертва", ничего не подозревая, установит его на своё устройство. Это может иметь серьёзные последствия для тех, кто использует AirDroid через незащищённую сеть Wi-Fi. Специалисты Zimperium отмечают, что AirDroid действительно использует защищённые конечные точки HTTP API, но они обнаружили другие незащищённые каналы, которые используются для выполнения определённых функций в приложении. Самое главное, компания уведомила разработчиков AirDroid об этой уязвимости ещё в мае, но они до сих пор не приняли никаких мер. Источник: phandroid.com

__________________

Спасать принцесс - занятие не благодарное! Шрек. Все кто слушает музыку. Разную музыку. Вливайтесь IMHO.Ws на Last.FM |

|

|